- GU Home

- HRZ

- Hochschulrechenzentrum (HRZ) // IT-Services

- HRZ-Blog

HRZ-Blog

PDF-XChange Pro zum Erstellen und Bearbeiten von PDFs

Es gibt mal wieder Neuigkeiten aus dem Software-Bereich pünktlich zum Start des Sommersemesters, wobei diese Information alle Mitarbeitenden der Goethe-Universität betrifft. Das Hochschulrechenzentrum (HRZ) hat aus eigenen finanziellen Mitteln eine campusweite Lizenz für das Produkt PDF-XChange Pro der Firma Tracker Software eingekauft, die wir gerne der Gesamtuniversität zur Verfügung stellen. Das Programm dient zum Erstellen und Bearbeiten von PDF-Dokumenten unter Microsoft Windows. PDF-XChange Pro enthält die Programme PDF-XChange Editor Plus, PDF-XChange Standard, PDF-Tools, Office2PDF und eine MS Office Toolbar Addin.Das neue Programm erleichtert den Arbeitsalltag von Mitarbeitenden an der Universität

Das bedeutet im Detail, dass Sie als Mitarbeitende der Goethe-Universität:- Die Software für die effektive Erstellung und Bearbeitung von PDF-Dokumenten verwenden können

- Die Umwandlung von MS Office Dateien in PDF-Dokumente oder eine Konvertierung dieser Dateien über die Druckfunktion (direkt aus allen MS Office Programmen) nutzen können

- PDF-Dokumente mit einem der schnellsten PDF-Reader, die es aktuell gibt, bearbeiten können

- Diese PDF-Dokumente kommentieren und editieren können

- Bei PDF-Dokumenten mit der Hyperlink-Funktion arbeiten können bzw. diese unterstützt wird

- Mit PDF-XChange einfach und schnell PDF-Dokumente signieren und teilen können

- Ihre digitale Unterschrift erstellen können, damit Sie ein Dokument nicht mehr für die Unterschrift ausdrucken, wieder einscannen und erst dann mailen können.

Insgesamt, stehen also mit PDF-XChange Pro viele Funktionen für die tägliche Arbeit im Büro bzw. Home-Office an der Goethe-Universität zur Verfügung. Es ersetzt damit vollständig die Produkte Adobe Acrobat Professional und Adobe Acrobat Reader. Das Produkt aus der PDF-XChange Pro Suite, das am ehesten mit Adobe Acrobat Professional zu vergleichen ist, ist das Programm PDF-XChange-Editor. Mitarbeitende der Goethe-Universität können jedoch mit unserem Rahmenvertag die ganze Suite nutzen.

Zugang zu PDF-XChange an der Goethe-Universität

Es handelt sich um eine klassische Kauflizenz, bei der die Software nach dem Ablaufdatum des derzeitigen Vertrages zum Ende 2023 nicht mehr deinstalliert werden muss und der Universität somit dauerhaft zur Verfügung steht. Die zusätzlich abgeschlossene Softwarewartung ermöglicht den fortlaufenden Bezug von Updates während dieses Zeitraums.Die Lizenz steht allen Mitarbeitenden der Goethe-Universität für den Einsatz auf dienstlichen Geräten zur Verfügung. Studierende können das Produkt auf dienstlichen Geräten im Rahmen der Virtuellen Arbeitsplätze in den Poolräumen oder aktuell per Remote-Zugriff dem Citrix-Gateway oder in Arbeitsgruppen nutzen. Der Lizenzschlüssel wird über den Goethe-Card-Kartenservice angeboten. In den vom HRZ betreuten Service-Level-Agreement (SLA) Bereichen wird das Programm zentral auf Anfrage installiert und aktiviert. In diesem Fall benötigen Sie als Mitarbeitende der Goethe-Universität keinen separaten Lizenzschlüssel. Sind Sie Mitarbeitende in einem SLA-Bereich, wenden Sie sich bitte an Ihren jeweiligen IT-Support im Rahmen des SLAs.

Zudem stehen allen GU-Mitarbeitenden online Tutorials und Anleitung der Firma Tracker Software bei Bedarf zur Verfügung.

Weitere Informationen finden Sie auf der Produktseite beim HRZ:

https://tinygu.de/PDF-XChange

Autoren: Tobias Kappatsch (HRZ Software- und Lizenzmanagement), Dr. Simone Beetz (HRZ-PR)

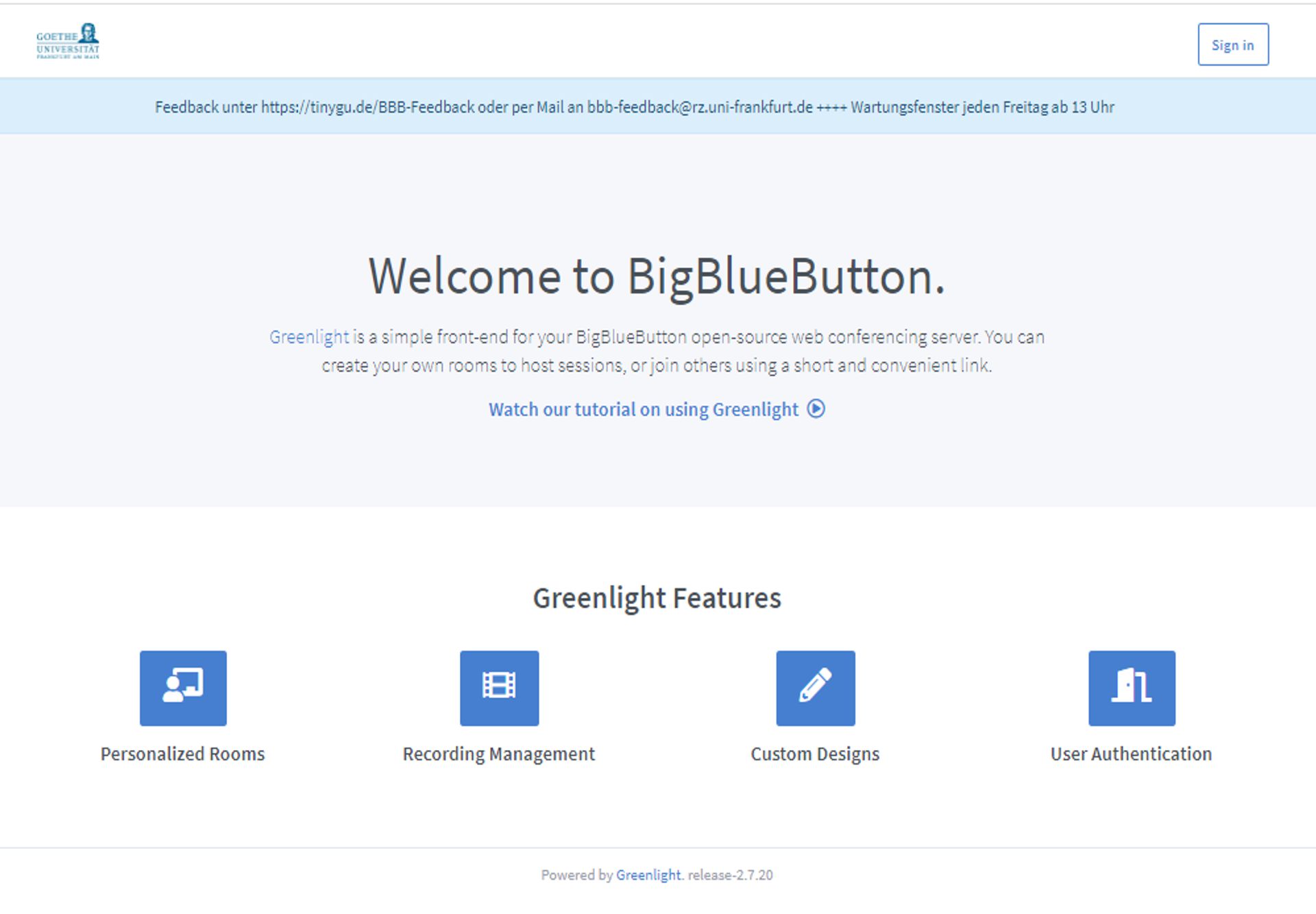

Datenschutzkonforme Webkonferenz- und online Meeting Plattform

In den letzten Monaten hat sich Corona-bedingt eine Routine entwickelt, die ganz klar mit der digital unterstützten Lehre an der Goethe-Universität und dem Home-Office verbunden ist – und das sind Webkonferenzen und online Meetings. Aktuell sind bekanntlich Zoom für die online Lehre und Vidyo für online Meetings, Prüfungen und vertrauliche Gespräche an der Universität im Einsatz – und neuerdings BigBlueButton als Testinstanz. Natürlich gibt es zahlreiche weitere Anbieter von Videokonferenzsystemen. Warum ist dann die Wahl auf BigBlueButton (BBB) gefallen? An der Goethe-Universität hat sich hierzu eine gemeinsame Arbeitsgruppe bestehend aus HRZ und studiumdigitale gebildet. In dieser Arbeitsgruppe wurden verschiedene Systeme angeschaut und beim Vergleich zahlreiche Aspekte zu berücksichtigt. Neben technischen Fragen, Performance-Fragen und der Handhabung von diesen Systemen, spielten datenschutzrechtliche Anforderungen eine wichtige Rolle. In diesem Zusammenhang bietet die datenschutzkonforme und europäische Webkonferenz- und Online-Meeting-Plattform BBB eine mögliche Antwort für zukünftig digital unterstützte Lehre und online Besprechungen. Aus diesen Gründen wurde BBB als aussichtsreichster Kandidat ausgewählt.Open-Source und Browser-basiert

Ein Pluspunkt des Webkonferenzsystems BigBlueButton ist in jedem Fall, dass es im Gegensatz zu vielen anderen Browser-basiert funktioniert und die Benutzer*innen keine zusätzliche Software auf ihrem Rechner installieren müssen – auch extern eingeladene Gäste zu Videokonferenzen auf BBB müssen das nicht. Gleichzeitig erfordert dies eine stabile Netzwerk-Verbindung, wie bei allen anderen Videokonferenzsystemen auch. Ein weiterer Vorteil von BBB besteht darin, dass die Webkonferenz Plattform sowohl für die Lehre, als auch für Gremiensitzungen oder vertrauliche Gespräche innerhalb der Universität genutzt werden kann – also eine 2-in-1-Lösung bietet. Außerdem können Lehrende BBB in Kombination mit der zentralen Lernplattform OLAT, als auch im Rahmen von Lehrveranstaltungen mit Moodle einsetzen. Da BBB auf den Servern des HRZ lokal an der Goethe-Universität gehostet werden kann, erfüllt es insbesondere die technischen Anforderungen und ist in jedem Fall datenschutzkonform. Es besteht zudem die Möglichkeit, BBB den spezifischen universitären Bedürfnissen anzupassen, weil es Open-Source-Software ist.

Aktuelle Testphase

Gerade sind alle in der Universität gefragt BigBlueButton zu testen. Mitglieder der Goethe-Universität können das System (https://bbb.uni-frankfurt.de) mit Ihrem HRZ-Account (Login und Passwort) ausprobieren und schauen, welche Möglichkeiten BBB bietet. Jede*r hat eine persönliche Startseite, kann neue Räume für Videokonferenzen erstellen, Regeln dafür festlegen und Kolleg*innen oder auch Externe zu Videokonferenz-Meetings einladen. Hierfür genügt der Link zum Videokonferenzraum. Über „tinygu“ (https://www.tinygu.de) lässt sich der Link auch in Kurzform weitergeben. BBB wird als Open-Source-Produkt fortlaufend weiterentwickelt und in der großen BigBlueButton-Community und im Bereich digital unterstützte Lehre der Goethe-Universität bereits getestet und der langfristige Einsatz diskutiert. Am Ende dieser Testphase steht eine Evaluation. Für den Einstieg in BBB an der Goethe-Universität gibt es auf den neuen HRZ-Webseiten ein umfassendes Handbuch und jetzt auch eine Anleitung, die auf Besonderheiten an der Goethe-Universität eingeht, unter Services A-Z >> BigBlueButton (Testinstanz).

Mehr Informationen:

- Über den folgenden Link erhalten Sie Zugang zur Testinstanz: https://bbb.uni-frankfurt.de

- Link zum BigBlueButton Handbuch (Version: 1.10): https://bbb-handbuch.hostsharing.net/Praxishandbuch%20BBB%201.10.pdf

- Anleitung für BigBlueButton an der Goethe-Universität: BBB Anleitung für GU

- Allgemeine Webseite zu BBB: https://bigbluebutton.org

Neues Jahr, neue Projekte und Perspektiven, neuer HRZ-Servicekatalog 2020/21 und neue HRZ-Webseiten.

Es gibt einen Relaunch der HRZ-Webseiten im aktuellen Uni-Layout (mit dem CMS Scrivito). Die HRZ-Startseite und übergeordnete HRZ-Informationsseiten sowie einzelne Themenbereiche wie Goethe-Card, Identity Management & HRZ-Account, Lernsysteme (OLAT, BSCW) und die Web-Administration sind bereits im neuen Layout sichtbar. Den neuen Servicekatalog finden Sie im Portalslider unter „HRZ als zentraler IT-Dienstleister“ als Link sowie unter „IT für Fachbereiche – Administrierende“ und unter „Downloads". Zudem sind alle HRZ Corona Informationen auf neuen Inhaltsseiten zusammengefasst, und erhalten immer wieder ein Update.

HRZ Webrelaunch - Kerninformationen & Ziele

Was die neuen HRZ-Webseiten anbetrifft, so hat sich außer dem Layout - dynamischer und visueller durch mehr Bild-Verknüpfungen plus Videos - vor allem der Aufbau und die Struktur der Webseiten geändert. Sie sind nicht mehr nach Themen, sondern in erster Linie nach Zielgruppen organisiert, damit jede Person der jeweiligen Zielgruppe nur die Informationen erhält, die für Sie relevant ist. Auf den Webseiten unter den jeweiligen Zielgruppen (IT für Fachbereiche/Administrierende, IT für Mitarbeitende, IT für Studierende, IT für Externe/Gäste gibt es Themenblöcke (wie bei IT für Mitarbeitende: Basis, Arbeitsplatz Services, Webseiten & Organisation der Lehre, Mobiles Arbeiten) zur Orientierung für die Zielgruppe. Angelehnt sind diese Themenblöcke an die Struktur des neuen HRZ-Servicekatalogs 2020/21 (siehe IT für Fachbereiche/Administrierende). Hinzu kommt, dass neben der Unterteilung nach Zielgruppen in den Top Links im Header, die Services A-Z, das HRZ Login Portal und die Downloads zu finden sind. Auf der neuen HRZ-Startseite gibt es außerdem einen direkten Link zum HRZ-Kalender und den Medientechnik Tweets. Neu ist unter anderem ein HRZ-Blog mit Hintergrund Informationen zu HRZ-Themen. So informieren wir Sie über unterschiedliche Kommunikationskanäle.

Kurz zusammengefasst bedeutet dies, die neuen HRZ-Webseiten sind: User zentriert (Was will ich vom HRZ wissen…?), zielgruppenorientiert (je nachdem welcher Personengruppe ich angehöre), übersichtliche Infos in Info-Boxen mit kurzen Fragen/Überschriften und Texten und Life Cycles im Sinne von Vorgehensweisen (Was mache ich, wenn…?) zu nahezu jedem Thema. Ziel ist es aus unserer Sicht, zentrale Informationen und Kernbotschaften für die unterschiedlichen User (vom Administrierenden, über den Mitarbeitenden und Studierenden) leicht zugänglich zu machen, Themen und Prozesse übersichtlich, kompakt und transparent darzustellen. Hierfür ist auch „Aktuelles“ ein Beispiel, so sehen Sie immer direkt im Überblick, wenn Updates, Wartungsarbeiten oder Störungen in einzelnen IT-Bereichen vorliegen. Sie sind damit direkt informiert. Im Bereich der Webdesign Gestaltung gibt es einige Stil-Richtungen, die sich seit Jahren recht konstant halten. Hierzu gehört unter anderem das „Minimal Design“ mit der Fokussierung auf das Wesentliche. Zudem achten wir darauf, dass die Webseiten auch für unterschiedliche Devices von Laptop, über Tablet und Smartphone passend sind und entwickeln so die Webseiten immer weiter.

Work in Progress - Zum aktuellen Stand & der weiteren Entwicklung

Momentan ist das Ganze noch ein „Hybrid-Modell“ mit vielen neuen Webseiten und Links zu alten HRZ-Webseiten. Bisherige HRZ-Webseiten, die ein neues Pendant haben, haben einen Umleitungslink erhalten. Zudem gibt es auf allen „alten“ HRZ-Webseiten einen Teaser einen sogenannten „Fallback Button“ zur neuen HRZ-Startseite. Ziel ist es in der kommenden Zeit, die neuen Webseiten weiterzuentwickeln und alle weiteren Themenbereiche im neuen Layout zu designen, sodass alle HRZ-Webseiten im neuen Corporate Design erscheinen.

Mehr Informationen: HRZ als zentraler IT-Dienstleister

Cyber-Angriffe auf Universitätskliniken, Forschungseinrichtungen und Universitäten gab es schon seit Anbeginn der IT-Vernetzung in den 80er Jahren. Sie haben in letzter Zeit aber hinsichtlich der Anzahl und Schwere der Folgen zugenommen. Beispiele sind die Angriffe auf die Universitäten Gießen, Maastricht, Bochum, Köln, aber auch auf Universitätsklinken und Hochleistungsrechner diverser Forschungseinrichtungen in den letzten 12 Monaten. In all diesen Fällen wurde der operative Betrieb durch Verschlüsselungsangriffe (Ransomware) massiv gestört.

Während das Ziel von Angreifern im Forschungsumfeld früher vor allem die Erregung von Aufmerksamkeit war, geht es heute eher um Handfestes: Professionell arbeitsteilig agierende Angreifergruppen versuchen, auch verstärkt bei Universitäten und Forschungseinrichtungen, wie zuvor schon bei Unternehmen, durch das Verschlüsseln von Daten auf den Systemen Lösegeld zu erzielen. Interessant für Angreifer, gerade bei Forschungseinrichtungen, ist auch die Entwendung geschützter Daten (Patientendaten oder Forschungsergebnisse) mit der Drohung, diese in einschlägigen Foren zu veröffentlichen, um so eine Zahlung zu erpressen. Auch die Rechenleistung auf Hochleistungsrechnern ist eine wertvolle Beute! Schließlich sind auch Forschungseinrichtungen zunehmend das Ziel von fremdstaatlicher Wirtschafts- beziehungsweise Wissenschaftsspionage. Betroffen sind davon nicht nur Hochtechnologie und Sicherheitsforschung, auch Sozialforschung kann, etwa wenn sie diskriminierte Minderheiten in diktatorischen Staaten betrifft, Ziel staatlicher Cyberspionage werden.

Cyberangriffe sind meist sehr gut vorbereitet und laufen nach einem ähnlichen Muster ab: Zunächst wird versucht, über Phishing- E-Mails Schadsoftware zu installieren oder Accountdaten und Kennwörter für den Zugang zu IT-Systemen im Netz der Einrichtung zu erhalten. Ob das ein Webserver, Dateiserver, Mailserver, Konferenzsystem, Videoserver oder eine Lernplattform ist, macht keinen großen Unterschied. Solche Angriffe sind zunehmend gezielt auf bestimmte Einrichtungen, Personengruppen oder Einzelpersonen ausgerichtet. Prinzipiell kann jeder Nutzer-Account ein Einfallstor darstellen, besonders relevant sind jedoch jene mit vielen Privilegien beziehungsweise Administratorrechten, etwa in der Verwaltung. Sobald ein System gekapert ist, suchen Angreifer, von diesem ausgehend, gezielt nach Schwachstellen im IP-Netz, wie ungepatchte Domänencontroller, Anwendungsserver oder schwache Passwörter für Administratorzugänge. Sind diese eingerichtet, beginnt der finale Angriff: Im Falle von Erpressungsangriffen heißt das, Verschlüsselungssoftware im Netzwerk verteilen, Speichersysteme für den Verschlüsselungsangriff vorbereiten und gegebenenfalls Backups unbrauchbar machen. Sind diese Vorbereitungen abgeschlossen, erfolgt der eigentliche Angriff parallel auf möglichst vielen Systemen und eine Lösegeldforderung wird gestellt.

Forschungseinrichtungen und Universitäten werden zunehmend auch deshalb Opfer von Cyberangriffen, weil sie zum Teil leichter angreifbar sind, als andere Behörden und Großunternehmen. Dies liegt unter anderem an der Dezentralität und Autonomie ihrer Teilorganisationen, der Kultur der Offenheit und den zum Teil unzureichenden Möglichkeiten, Sicherheitsmaßnahmen durchzusetzen.

Was macht ein gutes Backup aus?

Angesichts dieser zunehmenden Bedrohungen müssen alle Universitäten und Forschungseinrichtungen Maßnahmen gegen Cyberangriffe ergreifen. Zuletzt wurde durch die rasante Umstellung auf das Home-Office die IT-Sicherheit auch teilweise zu Gunsten der Funktionalität ein wenig vernachlässigt. Auf Dauer können sich Hochschulen das nicht leisten.

Gegen einen Angriff mit Ransomware hilft ein gut geschütztes Backup, aus dem die betroffenen Systeme schnellstmöglich wiederhergestellt werden können. Dabei ist wichtig, dass diese Backups offline bleiben, was bedeutet, dass sie nur über ein besonders geschütztes Backup-System erreichbar sind. Backups auf Plattensystemen sind oft wertlos, weil sie bei einem erfolgreichen Angriff vom Angreifer einfach mitverschlüsselt werden. Außerdem muss sichergestellt sein, dass kritische Systeme so redundant betrieben werden, dass sie im Angriffsfall möglichst ohne Unterbrechung weiterlaufen können. Hier bieten sich synchronisierte Kopien dieser kritischen Systeme an, wobei die Kopien so lange offline bleiben, bis die originalen Systeme ausfallen. Mit virtuellen Infrastrukturen lässt sich so ein Konzept vergleichsweise einfach umsetzen.

Wichtig für die Sicherheit im Netzwerk sind Intrusion Detection Systeme (IDS) und Security Information and Event Management (SIEM), die permanent Logdateien und Anwendungen überwachen, um verdächtige Aktionen anzuzeigen. KI-basierte Systeme lösen im Verdachtsfall Alarme aus, die rund um die Uhr ausgewertet werden sollten. Solche Systeme sind derzeit allerdings nur bei großen Forschungseinrichtungen und Universitäten im Einsatz oder im Aufbau, die ausreichend IT-Sicherheits-Fachpersonal und Ressourcen haben. Mittlere und kleinere, sowie wenig IT-affine Einrichtungen haben diese Möglichkeiten nicht und müssen auf Dienstleistungen zurückgreifen, wie sie vom DFNCERT angeboten oder aufgebaut werden.

Wichtig ist es auch Katastrophen- und Notfallpläne parat zu haben, um die Folgen möglicher Schäden zu begrenzen. Ebenso sind Monokulturen technischer IT- und Kommunikationssysteme möglichst zu vermeiden und Alternativen zu erhalten beziehungsweise zu schaffen. Gerade letzteres ist im universitären Umfeld teils schon von selbst gegeben, denn hier wirken sich die Dezentralität und Autonomie der Teileinrichtungen und der IT-Nutzenden auch positiv aus.

Da in der Forschung eine große Offenheit in der Kommunikation herrscht, reichen technische Maßnahmen zur Sicherung der Systeme allerdings in keinem Fall aus. Es werden technische Systeme ausprobiert und Sicherheit steht bei den Anwendenden meist nicht an erster Stelle. Deshalb ist es gerade hier nötig, Sensibilisierungsmaßnahmen und Schulungen zu den Risiken und zu Sicherheitsvorgaben durchzuführen. IT-Nutzende müssen sensibilisiert werden, wie sie selbst zum Opfer von IT-Angriffen werden können und motiviert werden, sich und andere durch aufmerksames und kritisches Verhalten gegen Cyberangriffe zu schützen. Aufmerksame und kritische Forschende sind die wichtigste Ressource, über die Forschungseinrichtungen und Universitäten zur Cybersicherheit verfügen!

Organisatorisch gesehen benötigt jede Forschungseinrichtung einen IT-Sicherheitsprozess, der die organisatorischen und operativen Maßnahmen umfasst. In einer IT-Sicherheitspolitik sind Sicherheitsziele zu definieren. In einer Sicherheitsrichtlinie und in Sicherheitskonzepten sind wesentliche technische und organisatorische Vorgaben und Maßnahmen festzulegen. Dazu gehört zunächst einmal immer die Zuständigkeit für IT-Sicherheit zu regeln, was mindestens die Ernennung eines Beauftragten für IT- oder Informationssicherheit voraussetzt. Immer öfter werden aber auch Fachstellen wie IT-Sicherheitsmanagement-Team (SMT) oder Computer Emergency Respons Team (CERT) oder Security Operations Center (SOC) eingerichtet.

Zu den Aufgaben eines SMT gehören alle organisatorischen Maßnahmen wie:

• Entwicklung und Fortschreibung der IT-Sicherheitsrichtlinie

• Entwicklung und Fortschreibung von Handlungsempfehlungen

• Analyse und Bewertung der IT-Sicherheitsrisiken

• Schulung der Administrator(innen) und IT-Nutzer(innen)

Die Aufgaben eines CERT sind:

• Schulung der Administrator(innen) und IT-Nutzer(innen)

• Regelmäßige Sicherheitstests und –übungen

• Abwehr und Behandlung von IT-Sicherheitsvorfällen

• Reviews der IT-Sicherheitsmaßnahmen

• Betrieb eines SIEM

IT-Sicherheit wird in Forschungseinrichtungen, Universitäten und Kliniken häufig noch als Kostenfaktor oder Behinderung der Geschäftsprozesse verstanden. Solange kein Angriff erfolgt, ist das sicher richtig. Die Kosten eines Cyberangriffs, nicht nur die Lösegeldforderung, sondern auch der Reputationsschaden oder ausfallbedingte Kosten können jedoch deutlich höher sein, wie die spektakulären Cyberangriffe auf Universitäten zeigen. Insofern muss im Eigeninteresse, aber auch in Verantwortung für gegebenenfalls gefährdete Dritte, mehr für die IT- und Informationssicherheit getan werden.

Die Autoren: Prof. Dr. Udo Kebschull, Leiter des Hochschulrechenzentrums an der Goethe-Universität, und Dr. Ulrich Pordesch, Informationssicherheits-Koordinator der Fraunhofer Gesellschaft; beide haben diesen Artikel im Rahmen des Arbeitskreises Informationssicherheit der deutschen Forschungseinrichtungen (AKIF) verfasst.

Dieser Artikel ist zuerst am 30. November 2020 auf der Website von Forschung & Lehre veröffentlicht worden. Er ist seit dem 07. Dezember 2020 ebenfalls im Webmagazin der Goethe-Universität zu finden.

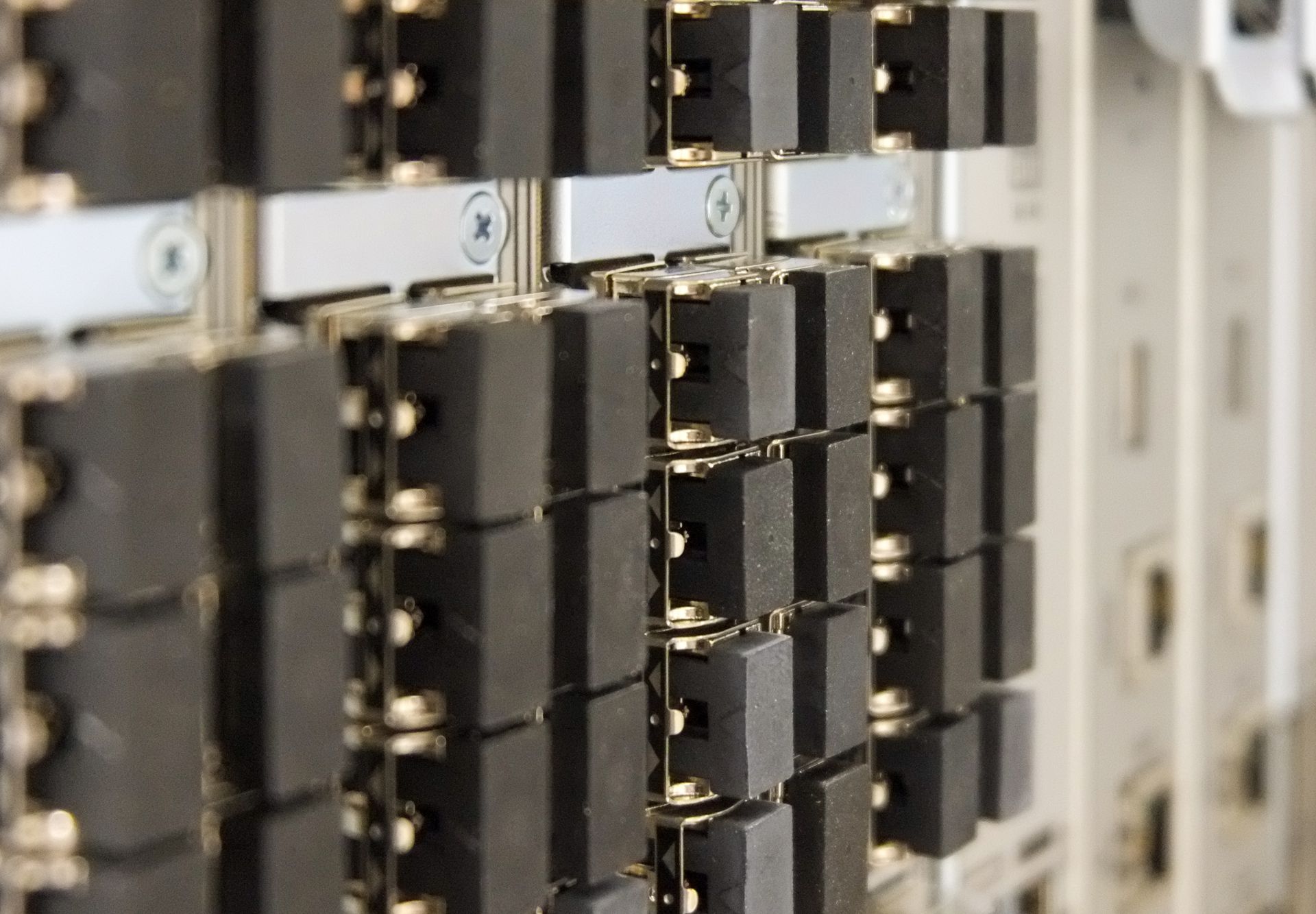

IT – Hardware-Spende leistet Beitrag zur

effektiven Speicherung von Forschungsdaten

Die Wirtschaftsprüfungs- und

Beratungsgesellschaft PwC Deutschland unterstützt mit einer Spende von

IT-Hardware Forschung und Lehre an der Frankfurter Goethe-Universität. Die

bereits integrierte IT-Hardware beinhaltet SAN (Storage Area Network)

Komponenten, die dem Betrieb und der Weiterentwicklung der IT-Landschaft der

Goethe-Universität Frankfurt dienen.

Gestiegene

Anforderungen an Speicherung von Daten

Infolge

der gestiegenen IT-Anforderungen an Universitäten setzen Rechenzentren, wie

auch das Hochschulrechenzentrum (HRZ) der Goethe-Universität, verstärkt auf

hochgradig virtualisierte Cloud-Speicher-Architekturen. Sie helfen dabei,

IT-Ressourcen zu konsolidieren, zu vereinfachen und Speicherkapazitäten

insbesondere auch für Forschungsdaten zu erweitern, denn mit der

Virtualisierung gehen verschiedene Herausforderungen einher. Prognosen zum

Volumen der jährlich generierten digitalen Datenmenge weltweit gehen von 53

Zettabytes 2020 aus, und der weltweite Datenbestand verdoppelt sich etwa alle

zwei Jahre. An der Goethe-Universität beobachten wir ein geringfügig

langsameres, aber dennoch auch exponentielles Wachstum der Datenmenge.

Universitätsrechenzentren müssen mit extrem hohem Datenwachstum und dynamischen

Veränderungen mithalten, die von einem virtualisierten Arbeitspensum bestimmt

werden. Die Spende von PwC Deutschland in Form von Brocade Gen5 SAN Equipment

dient dazu, solche virtualisierten Umgebungen weiter in die Tat umzusetzen. Die

branchenführende SAN-Technologie (Storage Area Network) dient dabei der

bedarfsorientierten Skalierung für wachstumsbasierte Storage-Umgebungen und

somit zur Speicherung von Daten, sei es für die Administration, Forschung oder

Lehre an einer Universität.

Vorteile einer

Virtualisierung von Netzwerkinfrastruktur

Ein

Storage Area Network (SAN) bietet eine zeitgemäße Lösung, um

Speicherkapazitäten netzwerkbasiert zentral zu verwalten und in

Hochgeschwindigkeit bereitzustellen. Ein solches SAN bietet sich somit auch für

Universitäten an, die mit der Herausforderung konfrontiert sind, große

Datenmengen sicher zu speichern und zu verwalten. Dabei steigern SAN-Speicher

die Effektivität von datenintensiven Anwendungen und die Performance bei

gleichzeitigen Zugriffen auf Datenbestände. Im SAN des HRZ wird mit Hilfe einer

Speichervirtualisierung eine weitere Flexibilisierung des zur Verfügung

stehenden Speichers erreicht. Kernkomponenten im SAN sind zentrale Fibre

Channel Switches. Diese stellen die physikalische Verbindung zwischen den

Speicher- und Serversystemen her. Integrierte fehlertolerante Funktionen tragen

zu einer hohen Zuverlässigkeit und Verfügbarkeit bei und bieten ein Plus

an Sicherheit und minimieren Ausfallzeiten. Alles Aspekte, die für eine hohe

Verfügbarkeit der IT der Universität von großer Relevanz sind.

Erweiterte Kapazitäten

kommen Forschern zugute

Das HRZ konnte die gespendete Hardware leicht übernehmen und in die bestehende virtualisierte SAN-Infrastruktur integrieren, dies ermöglicht einen weiteren Ausbau der Speicherkapazitäten. Das Mehr an Speicherkapazitäten kommt so den Forscher*innen der Goethe-Universität zugute und leistet einen Beitrag zu Qualität, Transparenz und damit der Nachvollziehbarkeit wissenschaftlicher Arbeit, die ganz unterschiedlicher Natur sein können. Zu Forschungsdaten zählen laut DFG wissenschaftliche Texte, Messdaten, wie Laborwerte, Statistiken, methodische Testverfahren, wie Fragebögen, Software und Simulationen sowie Umfrage-Daten, oder auch audiovisuelle Informationen, die entwickelt oder ausgewertet werden.

Erschienen im Webmagazin der Goethe-Universität am 04.11.2020

- Aktuelles und Presse

- Pressemitteilungen

- Öffentliche Veranstaltungen

- Uni-Publikationen

- Aktuelles Jahrbuch

- UniReport

- Forschung Frankfurt

- Aktuelle Stellenangebote

- Frankfurter Kinder-Uni

- Internationales

- Outgoings

- Erasmus / LLP

- Goethe Welcome Centre (GWC)

- Refugees / Geflüchtete

- Erasmus +

- Sprachenzentrum oder Fremdsprachen

- Goethe Research Academy for Early Career Researchers

- Forschung

- Research Support

- Forschungsprojekte, Kooperationen, Infrastruktur

- Profilbereich Molecular & Translational Medicine

- Profilbereich Structure & Dynamics of Life

- Profilbereich Space, Time & Matter

- Profilbereich Sustainability & Biodiversity

- Profilbereich Orders & Transformations

- Profilbereich Universality & Diversity